編輯點評:

萬能驗證碼自動輸入js腳本是一款能夠幫助用戶自動識別并輸入驗證碼的工具,對于新網站采用自動查找驗證碼圖片位置,進行識別,識別速度非常快,1秒內就能完成輸入,能大大節省大家的時間

功能說明

1、以毫秒級識別網站上的英文+數字驗證碼省去手敲煩惱(準確率高達90%)

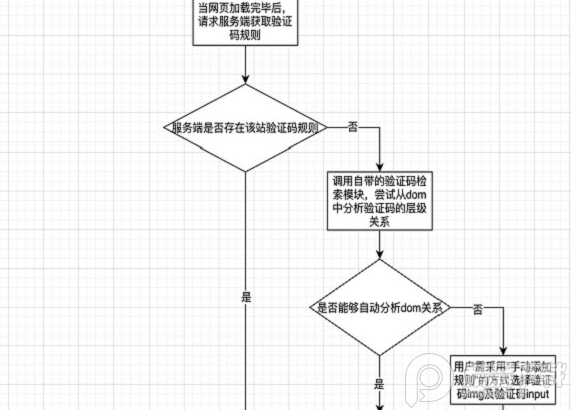

2、對于新網站采用自動查找驗證碼圖片位置,進行識別,新舊網站無縫切換(若未識別DOM中驗證碼位置,可手動確定位置,網站結構未修改只需一次即可)

3、隱私:僅上傳驗證碼圖片及網站驗證碼DOM層級,其他信息一概不獲取

4、高效:配合Chrome的記住密碼功能,打開網站只需點擊下一步即可,提高登錄速度88.88%以上

開發說明

致殘障人士、程序猿、自動化測試工程師、滲透工程師等計算機行業人員的福利:

Q1:程序還沒有上jwt、Redis等session持久化,導致每次更新重啟都要輸入驗證碼,心累..

Q2:又來測試任務了,用多個賬號在系統中創建業務邏輯,啥?這驗證碼是I還是1..這是o還是0...

Q3:滲透眾測中,手工注入時...這個驗證碼太影響思路了,試一次就要輸入一下..

Q4:我是一個運營...

更新日志

2021-03-15 20:01:22

1、修復打印功能頁面出現異常問題

2、優化src選擇器遇到base64圖片提取錯規則問題

3、修改錯誤提示信息默認展示秒數

2021-03-08 12:28:17

1、增加升級提示

2、展示當前小時剩余識別數

2021-02-21 15:25:18

1、優化抓取元素規則,避免抓取錯誤的元素屬性

2021-01-17 12:11:51

1、修復部分用戶頁面頂部會出現灰條

2、增加src選擇器

3、增加判斷手動添加規則時,如果當前選中多個元素,本規則作廢。

2021-01-15 12:51:53

1、增加了對于元素唯一判斷(避免錯誤規則)

2、增加了alt、placeholder元素得添加規則

3、當驗證碼暫時不可見時不進行識別

2021-01-04 07:51:55

1、優化填寫識別授權碼提示。

2、同一驗證碼僅識別一次,避免重復多次提醒。

3、屏蔽錯誤提示“ajax請求失敗”

你知道嗎:有人惡意刷短信驗證碼怎么辦?

“隱患險于明火,防范勝于救災,責任重于泰山”

短信被刷啦!短信又被刷啦!短信怎么還被刷啊!

很多人在短信服務剛開始建設的階段,可能不會在安全方面考慮太多,理由有很多,比如:“ 需求這么趕,當然是先實現功能啊”,“ 業務量很小啦,系統就這么點人用,不怕的 ” , “ 我們怎么會被盯上呢,不可能的 ”等等。

有一些理由雖然有道理,但是該來的總是會來的。前期欠下來的債,總是要還的。越早還,問題就越小,損失就越低。

所以大家在安全方面還是要重視。(血淋淋的栗子!)

為什么會有人要刷短信接口?

1、被接入轟炸機短信轟炸機一直就存在,他們會收羅一些沒做防護的網站,將其作為轟炸機的傀儡。

2、惡意攻擊競爭對手如短信接口被請求一次,會觸發幾分錢的運營商費用,當量級大了也很可觀。

3、當程序員無聊的時候

程序員:我好無聊啊,攻擊一下XXX網站吧。就好比上學的時候看見完整的筆帽,老有一種想把它掰斷的沖動,你有沒有中招,哈哈。

言歸正傳

你打敗了99%的人

-您本次驗證速度打敗了99%的人

最簡單的方式就是增加驗證碼啦,每次用戶主動獲取短信前,都需要先完成圖片驗證碼/滑動驗證碼的校驗。

實現簡單,也可以防止一部分攻擊者,但是不管是圖片還是滑動驗證,都是可以被破解的,一但被破解,那你的短信接口相當于對攻擊者毫不設防,非常危險。

沒有人可以一直發短信

-您的短信發送已達上限

一般普通的驗證碼類型一般的使用場景都是登錄、修改密碼、注冊等場景,一般來說都不是高頻操作,所以我們可以針對單個用戶和全局做數量限制:

比如一個手機號1小時內只允許調用5次,一天內只允許調用20次。

另外再根據歷史趨勢,對全局設置限制。比如前30天每天驗證碼短信量總量都在30萬上下浮動,那我們可以設置每天的短信調用上限為40萬,超出則進行限制、告警。

上面這種上限的方式一定程度上可以在被攻擊的情況下及時 止損,但是也有小概率誤殺或者局部影響整體的情況出現,所以需要看實際 影響使用。

比如前幾天趨勢都是正常的,但是某天進行促銷或活動,又或者是任何突發的流量進來,這時候這種全局上限的方式會影響正常用戶的使用。再比如說,用戶當天可能由于各種原因,一段時間內某個操作頻繁的獲取驗證碼,導致短信驗證達到上限,會影響到他所有短信接口都無法使用。

風控?風控!

-檢測到您本次操作存在風險,操作被拒絕

當我們的業務越來越大,并且面向的用戶越來越復雜的時候,上面我們提到的這些簡單的規則很難應付業務或用戶的復雜多變。

這時候就需要通過數據分析的方式,來動態的、實時的調整我們的規則和處理方式,以及提供風險分析、預測等功能。這時候我們可能需要有一個獨立的風控服務。

做過支付業務的小伙伴可能會接觸的比較多,支付風控遠比短信業務風控要繁雜的多,防控規則策略可達上千條,甚至上萬條。

那我們看到上面有看到,針對不同的模板的場景來確定風險等級,然后來做不同的操作,這塊其實就涉及到風控相關了。只是比較初級,比如風險等級如何確定?每個風險等級需要做什么樣的事情?如何進行動態的配置等等。

舉個栗子:

我們可以收集用戶的行為軌跡(注冊時間、登錄次數、頁面訪問情況等)來分析一個用戶,確定用戶的風險等級,再決定他可以發送哪些短信。

根據模板的歷史趨勢,來自動判斷相應短信模板的合理范圍,如果達到上限,則認為存在風險操作,可以做對應的處理。

配置相應的規則,如果某個設備在單位時間內重復N次發送短信操作,并都無反饋結果,則認為存在風險。

等等

風控不僅僅適用于短信接口的風險識別,還包括注冊、登錄、支付操作等等。這個也不是一蹴而就的,需要長時間的積累和建設。

比如上面說到的用戶行為軌跡和模板趨勢,都需要有全面的埋點和數據平臺作為支撐。還有如果業務要求比較高,還需要開發適合自己業務的規則引擎。但是當風控系統建設起來之后,效果也是明顯的!

當然,風控服務并非無可參考,國內有家公司一直致力于支付風控服務研究,對于風控業務頗為熟悉。再經過長時間試驗,推出了短信風控服務——短信風控防火墻。免費使用#短信驗證碼#地址:newxtc.com

END

上面我們簡單說了一下如何防止短信接口被刷,這一塊的安全不僅涉及到金錢(曾見過短短10分鐘被刷幾萬塊、幾十萬的都有),也會影響到我們產品/品牌的聲譽。

想象一個用戶收到了一批垃圾短信,但是短信簽名帶的都是我們的簽名,這對公司的品牌影響有多大!

某一次“看似合理”的決定就注定了自己挖好了坑,掉進自己挖的坑里是早晚的事,暴露在互聯網上的所有入口,安全性容不得任何一絲的“看似合理”。

微信電腦版客戶端

微信電腦版客戶端 釘釘pc客戶端

釘釘pc客戶端 夸克網盤PC端

夸克網盤PC端 阿里云盤PC客戶端

阿里云盤PC客戶端 360極速瀏覽器X

360極速瀏覽器X 向日葵遠程控制軟件

向日葵遠程控制軟件 ToDesk遠程控制軟件

ToDesk遠程控制軟件 火狐瀏覽器PC版

火狐瀏覽器PC版 瀏覽器vip插件破解版

瀏覽器vip插件破解版 CareUEyes(藍光過濾護眼軟件)最新版

CareUEyes(藍光過濾護眼軟件)最新版

WIFI密碼查看器電腦版1.0 綠色免費版

WIFI密碼查看器電腦版1.0 綠色免費版 VMcsCat工具箱綠色免費版1.0.0.18 最新版

VMcsCat工具箱綠色免費版1.0.0.18 最新版 彩虹工具箱軟件最新彼2.0.2 綠色版

彩虹工具箱軟件最新彼2.0.2 綠色版 村兔百度熱議詞批量查詢軟件1.0免費版

村兔百度熱議詞批量查詢軟件1.0免費版 WiFi Mouse Pro電腦端中文版4.3.3最新版

WiFi Mouse Pro電腦端中文版4.3.3最新版 透明太空人天氣表盤1.2最新版

透明太空人天氣表盤1.2最新版 關鍵詞4K圖下載器1.0最新版

關鍵詞4K圖下載器1.0最新版 電腦版全局熱鍵查找軟件1.0最新版

電腦版全局熱鍵查找軟件1.0最新版 組隊領取三年堡塔APP插件1.0綠色免費版

組隊領取三年堡塔APP插件1.0綠色免費版 天隱(CAD聯網屏蔽軟件)免費下載1.0免費版

天隱(CAD聯網屏蔽軟件)免費下載1.0免費版 雨課堂課件PDF下載工具最新版1.0.5免費版

雨課堂課件PDF下載工具最新版1.0.5免費版 GIF錄屏小工具最新版1.0免費版

GIF錄屏小工具最新版1.0免費版 釘釘防撤回最新插件模塊下載0.1綠色版

釘釘防撤回最新插件模塊下載0.1綠色版 EduEditer(課件編排軟件)下載安裝1.9.9免費版

EduEditer(課件編排軟件)下載安裝1.9.9免費版 Helper出題器軟件免費下載1.02綠色版

Helper出題器軟件免費下載1.02綠色版 溫言QQ工具箱(qq空間秒贊查手機號多功能)2021免費版

溫言QQ工具箱(qq空間秒贊查手機號多功能)2021免費版 2345系列軟件廣告彈窗徹底攔截刪除軟件1.0.2綠化版

2345系列軟件廣告彈窗徹底攔截刪除軟件1.0.2綠化版 盾工一鍵機器碼修改工具破解版(附使用教程)2021最新版

盾工一鍵機器碼修改工具破解版(附使用教程)2021最新版 MyPublicWiFi(筆記本共享wifi軟件)中文版27.0免費版

MyPublicWiFi(筆記本共享wifi軟件)中文版27.0免費版 自動入會領京豆軟件免費版1.0最新版

自動入會領京豆軟件免費版1.0最新版 LightProxy(阿里巴巴抓包工具)1.1.40最新版

LightProxy(阿里巴巴抓包工具)1.1.40最新版 大小: 79.5M

大小: 79.5M

pc網盤客戶端

pc網盤客戶端 淘寶雙十二工具合集

淘寶雙十二工具合集 不限速的PC下載軟件

不限速的PC下載軟件 PC下載工具合集

PC下載工具合集 電腦瀏覽器合集

電腦瀏覽器合集 仿真物理實驗初中軟件破解版

仿真物理實驗初中軟件破解版

PDFOFD電子發票解析軟件

PDFOFD電子發票解析軟件

2021天正電氣cad軟件官網版

2021天正電氣cad軟件官網版

變電電氣計算軟件2021最新版

變電電氣計算軟件2021最新版

熱門評論

最新評論